작업환경 : Kali Linux 2022.3, Windows 11, Virtual Box 7v

작업도구 : Recon-ng 5.1.2, Flickr API

해당 시나리오는 미국의 사진 공유 커뮤니티인 Flickr API를 활용해 특정 좌표의 사진 데이터를 수집하는 가상의 시나리오입니다.

flickr API 사용을 위해서는 API Key를 발급받아야 합니다.

Flickr 서비스

Flickr API는 외부 개발자가 비상업적 용도로 사용할 수 있습니다. 상업적 용도는 사전 합의를 거쳐야 합니다.

www.flickr.com

flickr API Key 값은 위 사이트에서 발급받을 수 있으며 회원가입이 요구됩니다.

key를 발급받은 후 Recon-ng 툴을 실행해보겠습니다.

1. API Key 삽입

칼리 리눅스에서 recon-ng를 실행해준 후 api 키 리스트를 출력해봅니다.

keys list // api key 리스트 출력

현재 사용할 수 있는 api와 그에 따른 키값이 출력됩니다.

아직 api 키값이 등록되어 있지 않아서 출력되는 값이 없습니다.

이제 키 값을 넣어줍니다.

keys add flickr_api [api_key]

자신이 받아온 키값을 위와 같이 삽입하면 됩니다.

api key값은 보안을 위해 원칙적으로 타인에게 공개하지 않는 걸 권장합니다.

2. 모듈 실행과 설정

modules load recon/locations-pushpins/flickr

flickr 모듈을 불러옵니다.

참고로 locations 모듈은 여러 개가 있습니다.

modules search locations

성능이 궁금하면 다음에 사용해보는 것도 나쁘지 않을 듯합니다.

아무튼 모듈을 불러온 상태에서 옵션 값을 설정해줘야 합니다(locations)

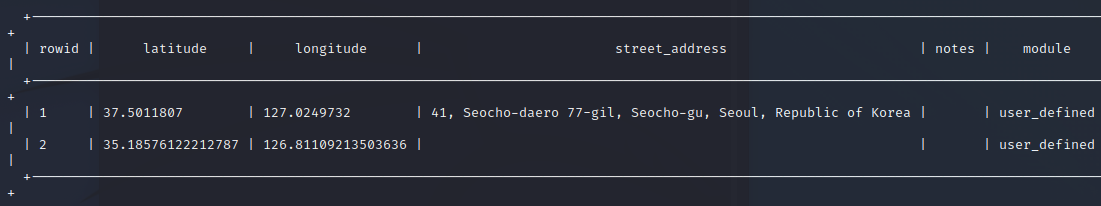

db insert locations

locations에 해당하는 옵션 값을 넣어줍니다.

각각 latitude는 위도, longitude는 경도에 해당합니다.

street_address는 해당 좌표의 주소인데 좌표값을 넣었으니 딱히 넣지 않아도 문제없을 듯합니다.

reload

run

reload는 초기화 명령

run은 실행 명령입니다.

실행하면 사진들이 조회되는 걸 알 수 있습니다.

사진이 불러와졌으니 다음은 로드해볼 차례입니다.

다른 모듈을 불러옵니다.

modules load reporting/pushpin

해당 모듈을 활용해 입력한 좌표값을 통해 지도에 핀을 꽂아 사진을 로드할 수 있습니다.

options set LATITUDE [위도값]

options set LONGITUDE [경도값]

options set RADIUS 0.1

핀을 꽂을 좌표값과 반경값을 추가로 설정해줍니다.

show locations

options set radius

현재 저장되어 있는 위치 정보를 확인

그리고 radius(반경) 옵션 값을 0.1로 지정해줍니다.

run

실행해줍니다.

이게 최종 결괏값입니다.

첫 번째 사진이 나열된 것은 flickr api 모듈을 활용해 사진값을 불러온 것이고

두 번째 오류 화면은 pushpin 모듈을 활용에 지도에 핀을 꽂는 화면이 나와야 하는데

어떻게 해도 작동을 안 하더라고요

사진은 정상적으로 값이 나오지만 사진들을 죄다 살펴보니

이게 제가 지정한 좌표에서 나올만한 사진들이긴 하지만 신뢰도가 떨어지기도 하고

옛날 사진이 많아서 실제 위치정보 수집에 효과가 있다고 보기는 어려울 듯합니다.

아무래도 커뮤니티의 사진들을 긁어모아오는 것 정도이니 말이죠

게다가 커뮤니티 자체도 구식이라 신규 사진의 수집률도 현저히 낮습니다.

또한 추측하건대 메타 정보가 누락된 사진들의 경우에는 api 툴을 통해 수집되지 않는 듯합니다.

flickr 사이트에서 출력한 사진과 api로 받아본 사진과의 대조에서 다른 결괏값이 도출되었기 때문입니다.

아무튼 해당 실습의 의의는 툴을 활용해 위치의 사진정보를 수집한다는 실습에 있다고 생각하기 때문에

여기서 끝마치겠습니다.

개인적으로는 instagram api를 사용해보고 싶었는데 어찌 된 게 5 버전에서는 해당 api가 보이지 않더라고요

구 버전 recon-ng에는 있나 싶어서 구버전으로 진행해보려고 합니다.

이상 감사합니다.

툴을 활용한 도메인 취약점 진단 시나리오 - Recon-ng,nmap, Kali Linux

작업환경 : Kali Linux 2022.3, Windows 11, Virtual Box 7 작업도구 : Recon-ng 5.1.2 Kali Linux에 내장된 Recon-ng 툴을 활용해 취약한 도메인을 일괄 조사한 후 간단한 취약점 점검을 하는 시나리오입니다. 1. Recon-ng

hobbylists.tistory.com

Wireshark를 이용한 Network snipping 모의해킹

작업환경 : Virtual Box 7.0에서 호스트 전용 어댑터로 연결된 가상 서버 Kali Linux 22.3 amd64와 metasploitable 지난번 가상머신의 네트워크 설정중 호스트 전용 어댑터로 가상 서버를 서로 연결이 가능하도

hobbylists.tistory.com

모의 해킹 취약점 정찰을 위한 패시브 스캐닝 - theharvester, Recon-ng

Passive Scanning theharvester(Python으로 개발, 이메일 정보 수집) recon-ng(Python으로 개발,모듈을 사용해 다양한 방식으로 웹 정찰) theharvester 검색 엔진과 공개 소스를 이용 메일 계정, 사용자 이름, 호스트

hobbylists.tistory.com

'정보보안 > Web Hacking' 카테고리의 다른 글

| 종합 IP 정보 조회 툴- Criminal IP, 공격자 IP 조회, 취약 IP,도메인 조회 (0) | 2022.12.14 |

|---|---|

| 트위터 API를 활용한 정보 수집 시나리오 - Twitter API, Recon-ng (1) | 2022.11.30 |

| 툴을 활용한 도메인 취약점 진단 시나리오 - Recon-ng,nmap, Kali Linux (2) | 2022.11.26 |

| 드림핵 문제풀이 - dreamhack-tools-cyberchef (0) | 2022.09.14 |

| CSRF 취약점에 대한 간단한 설명과 그 예시 - CSRF Token, OWASP 10, Referrer (0) | 2022.09.03 |

댓글