Passive Scanning

- theharvester(Python으로 개발, 이메일 정보 수집)

- recon-ng(Python으로 개발,모듈을 사용해 다양한 방식으로 웹 정찰)

theharvester

검색 엔진과 공개 소스를 이용

메일 계정, 사용자 이름, 호스트 이름, 그리고 서브 도메인에 대한

정보를 제공

theharvester 사용법(Kali linux 기준)

theharvester를 사용할 때에는 주로 두 가지 옵션을 사용하는데

-d 옵션은 검색하고자 하는 도메인을 지정한다

위에는 bloter.net 이라는 사이트를 검색한다고 정의했고

-b 옵션은 사용할 검색엔진을 지정하는 옵션이다

google을 이용해 검색하고자 한다

옵션을 설정해서 실행하면 위와 같은 화면이 나온다.

보안 정책이 바뀐건지 아니면 담긴 정보가 많이 없는 건지

하나의 email과 두개의 서브도메인이 반환되었다

만약 모의해킹이나 해킹을 진행한다 하면

위에서 나온 email에 피싱 메일을 보내 내부에서부터 보안망을 무력화시키거나

취약점 분석을 위해 공개된 정보를 theharvester으로 확인할 수도 있다.

recon-ng

theharvester와 동일하게 메일과 호스트네임 등의 정보를

검색해오는 프로그램 이 역시 python으로 개발되었다

차이점이 있다면 theharvester이 공개되어 있는 소스들을 활용해

정보를 제공한다면(검색엔진) recon-ng은 whois에 등록되어 있는

정보를 제공한다.

recon-ng whois_poc모듈 사용법(Kali linux기준)

recon-ngrecon-ng을 입력하면 위와 같은 화면이 나온다

recon-ng은 모듈을 사용하여 다양한 기능을 수행할 수 있는데

현재 recon modules의 개수도 알려준다 [76] 개

사용법에 대해 알고 싶으면 help 명령어를 입력하면

다양한 기본 명령어들에 대해 알 수 있다.

search whois_pocsearch 명령어를 이용해 whois_poc라는 모듈을 검색한다

결과에 recon/domains-contacts/whois-poc

라는 결괏값이 나오는데 이대로 입력해주면 모듈을 사용할 수 있다.

use recon/domains-contacts/whois_pocsuse 명령어로 whois_pocs 모듈 사용 준비를 했고

show info로 모듈에 대한 정보를 본다

Description(설명)에 whois_poc 모듈에 대한 설명이 나와있다.

아까 theharvester에서는 옵션으로 바로 검색 값을 지정했지만

여기서는 set source으로 검색할 도메인을 지정한다.

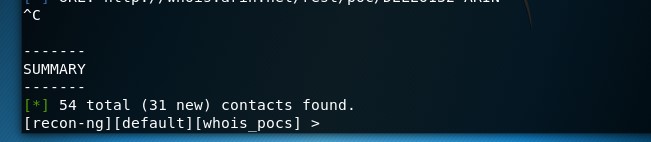

set source microsoft.com

많은 정보들이 저장되었을 것이다

이제 파일을 열어보면 결과를 볼 수 있다.

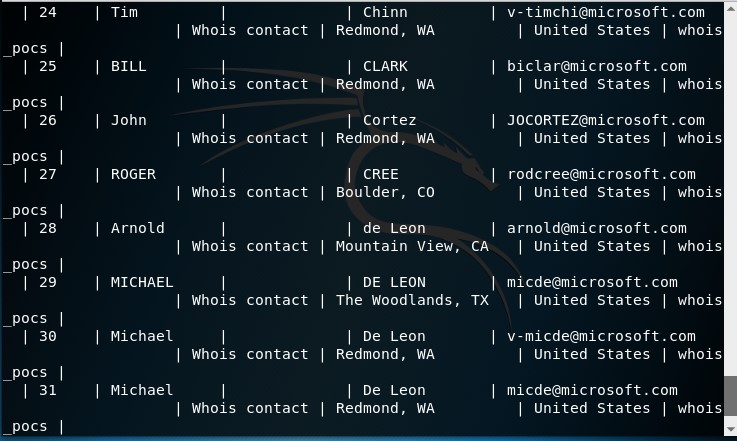

show contacts모듈을 사용할 때 domains-contacts 가 들어있었으니

결과는 contacts에 저장 그리고 show 명령어로 contacts를 보면 결괏값을 볼 수 있다.

whois_poc 모듈로 검색한 microsoft.com 도메인 값을 가진 정보들이다

이 정보들은 전부 whois에 등록되어 있는 정보들이며

호스트 명과 이메일 국적까지 전부 나온다.

이 툴 역시 취약점 분석과 모의해킹 시나리오에서 잘 사용될 것 같다.

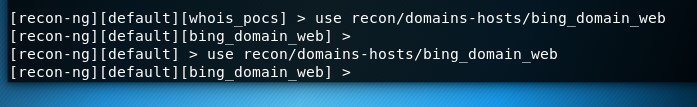

recon-ng bing_domain_web모듈 사용법(Kali linux 기준)

whois_poc이라는 모듈을 사용해봤으니

다음은 bing_domain_web 모듈을 사용해보겠다

사용법은

use recon/domains_hosts/bing_domain_web아까 whois_poc모듈이 domain_contacts에 있었던 것과 비교해 이번엔 hosts에 있다

과연 무슨 차이점이 있을지

모듈로 들어간 후 역시 설명을 보기 위해

show info명령어를 입력했다

show info

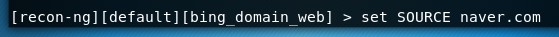

이번엔 naver.com을 검색 대상으로 설정

설정 후 모듈을 실행한다

이제 hosts에 결괏값이 있을 테니

show hosts를 통해 결과를 봐보자.

naver.com이라는 도메인 값의 서브 도메인들을 출력해주는 듯하다.

'정보보안 > System Hacking' 카테고리의 다른 글

| 스캐닝 도구 - Sparta | Kali Linux | Port, nmap, nikto (0) | 2022.02.24 |

|---|---|

| 도메인 조회 툴 | Kali Linux | Host, nslookup, dnseum (1) | 2022.02.12 |

| [Hacking] - 첫 단계 정찰 패시브 스캐닝 (0) | 2020.10.04 |

| [kali linux] - Netcat을 이용한 Bind Shell과 Reverse Shell (0) | 2020.10.03 |

| [Linux] - Kali Linux netcat + 기초명령어 (0) | 2020.10.01 |

댓글