먼저 가상환경 Virtual Box를 사용해 Kali linux를 설치하여 모의해킹 실습용 환경을 구성한다

Kali linux의 설치법 역시 타 linux (ex. ubuntu, fedora) 환경과 동일하기 때문에

지난 우분투 20.04버전 설치법&Virtual Box 설치법의 라인을 따라 진행하면 된다.

[Linux] 리눅스 우분투 20.04버전 설치법 (Ubuntu 20.04v)

리눅스는 또 다른 운영체제이며 나처럼 이미 Windows 운영체제를 사용중인 사람들이 다른 운영체제를 사용하려면 가상머신을 통해 사용해야 한다 여러 가상머신 서비스가 존재하지만 (ex VmWare, Vir

hobbylists.tistory.com

Kali Linux를 설치한 후 간단한 설정이 필요하다.

머신의 설정에서 네트워크로 들어간 후 어댑터 2를 호스트 전용 어댑터로 변경해준다

어댑터 1은 기본설정 NAT로 유지해주면 된다.

그런 다음 Kali Linux에 접속하여 또 변경해줄 설정사항이 있다.

root/toor

2020version 이후

kali/kali기본 계정은 root/toor 이다

만일 2020버전 이상의 칼리 리눅스가 설치됐다면

기본 root계정은 kali/kali로 접속하면 된다.

nano는 vi editor와 같은 편집기이다

로컬 폴더로 들어가 파일을 변경해도 되고

nano editor를 사용해 편집해도 된다

/etc/network/interfaces 파일이다

auto eth0,1을 각각 dhcp(자동할당)으로 변경해주는 코드를 위와 같이 작성해주면 된다.

auto eth0

iface to eth0 inet dhcp

auto eth1

iface to eth1 inet dhcp

systemctl restart networking # 시스템 재시작systemctl은 리눅스의 시스템 전반 관련 부분을 담당하는 명령어이며

networking 부분을 restart 해주면 위에 작성한 파일의 내용이 적용될 것이다.

그런다음 kali linux에서는 외부 인터넷을 사용해야 하는데

naver와 같은 외부 사이트를 들어가면 폰트가 깨진다

이에 대한 해결책으로

debian 경로를 변경해줄 것이다.

기존 작성되어 있는 경로는 #(주석처리) 주석처리 해준 후

nano /etc/apt/sources.list

deb http://httpredir.debian.org/debian jessie main non-free contrib아래 debian 링크는 서칭해서 용도를 알아봐도 좋을 듯 하다

리눅스에서 사용가능한데 웹 으로 연결해서 필요한 패키지들을 직접 다운받을 수 있다.

apt-get update그런 다음 apt-get(패키지 install 명령어)를 update로 다시 수정사항을 반영시킨 후

apt-get install -y fonts-nanum

fc-cache -f -v두 명령어를 통해 폰트를 nanum폰트를 설치 후 폰트를 캐쉬에 추가시켜주면

한글이 깨지는 문제가 해결된다.

아 그리고 nano editor의 사용법이 어렵다면

이것만 기억하면 된다

Ctrl+X -> Exit

Ctrl+O -> file name change이렇게 되면 칼리 리눅스의 기본적인 설치나 설정은 끝났다.

그 다음 메타스플로이터블을 설치해보겠다.

Metasploitable

메타스플로이터블 어우 이름도 길고 어렵다

이 역시 취약점과 해킹 실습을 위해 구성해야하는 환경 중 하나이기에 설치해야한다

홈페이지를 들어가서 다운로드를 진행하면 빨간 원이 쳐진 파일이 다운로드 된다

그 다음 Virtual Box에서 새로만들기를 통해 위의 가상머신 파일을 사용하면 되는데

메타스플로잇 서버의 네트워크 설정은 어댑터1만 호스트 전용 어댑터로 설정해준다

메타스플로잇 서버의 기본 계정은

msfadmin/msfadmin차후 진행할 실습을 위해 test용 계정을 생성해두는 게 좋다

Window Metasploitable 3

그 다음 윈도우 메타스플로이터블 서버3도 추가로 설정해야 하는데

이는 Vagrant를 통해 바로 Virtual Box로 설치해주는 법이다

굳이 이 방법을 쓰지 않고 Window Metasploitable 3 를 가상머신에서

설치해도 괜찮다.

참고로 나는 path가 엉켜서 그런가 Vagrant를 통해 설치가 안되서

가상머신에 내가 직접 연결해서 사용했다.

각 운영체제에 맞는 vagrant 파일을 다운로드 받는다

받은 파일을 실행해서 설치해준다

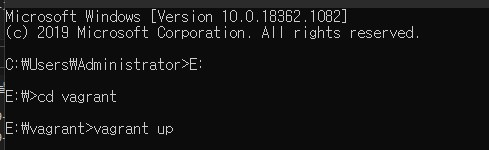

그런 다음 E드라이브에 존재하는 내 Vagrant파일로 이동한다

그런다음 코드를 입력해 파일을 다운로드 받아올텐데

위 init 코드는 Vagrant Cloud에 있다

보고 입력하기 싫다면 직접 사이트에 들어가 코드를 복붙하자.

순서

vagrant init rapid7/metasploitable3-win2k8

vagrant upinit코드를 통해 폴더를 생성한 후

up 명령어를 입력하면 virtual box에 가상머신이 바로 설치된다.

혹시 Error가 발생한다면

다운로드가 진행된 후 존재하는 폴더로 들어가서 가상머신 파일을

바로 virtual Box에 연결시켜줘도 된다 나는 그렇게 했다

C:\Users\Administrator\.vagrant.d\boxes\rapid7-VAGRANTSLASH-metasploitable3-win2k8\0.1.0-weekly

이게 기본로컬폴더로 C가 지정되어있어서 내가 임의로 다른 위치에 virtual box의 지정폴더를 선택해두면

아마 virtual box로 바로 설치가 안되는 듯 하다.

메타스플로이터블 3 윈도우 서버의 네트워크 설정은

어댑터1은 그대로 NAT

어댑터2는 호스트 전용 어댑터로 설정해준다

그렇게 들어온 윈도우 서버로 로그온 하려면

Ctrl+Alt+Delete를 입력해야 하는데 서버 특성상 키가 내 윈도우와 윈도우 서버가 같이 먹는데

가상머신 우측 하단에 위치한 키 입력 버튼으로 입력해서 로그온 하도록 하자

기본 계정의 password는 아이디와 동일하게 Vagrant이다

vagrant/vagrant

윈도우 서버를 들어오면 윈도우의 평가판 사용 기간을 연장해야 하는데

Computer-Properties 로 들어가서 하단에 있는

이곳의 기간을 클릭해서 연장해준다

보통 1-3일의 기간이 남은 것으로 보인다.

자 이렇게 칼리 리눅스와 익스플로잇 서버들의 (취약점 서버) 구성이 완료되었다

다음 부터는 칼리 리눅스로 해킹을 실습해서 올리도록 하겠다.

'정보보안 > OS' 카테고리의 다른 글

| 리눅스 환경에서 파이썬 모듈 경로 변경(Ubuntu 18.04 기준) (0) | 2020.12.24 |

|---|---|

| 군대 사지방에서 통합개발환경 구축(하모니카,구름IDE) (1) | 2020.12.19 |

| Unix 운영체제 기초 명령어(cd,ls,pwd,mkdir,touch,rm,rmdir) (0) | 2020.12.05 |

| [Linux] 우분투를 통해 배우는 Linux 기초 (Ubuntu 18.04v) (0) | 2020.08.11 |

| [Linux] 리눅스 우분투 20.04버전 설치법 (Ubuntu 20.04v) (0) | 2020.08.11 |

댓글